vivek-raghuvanshi / lumen-keycloak-guard

🔑 简单的 Lumen Keycloak 守卫

Requires

- php: ^8.0

- firebase/php-jwt: ^6.3

Requires (Dev)

- friendsofphp/php-cs-fixer: ^3.10

- nunomaduro/collision: ^6.3

- orchestra/testbench: ^7.7

- pestphp/pest: ^1.22

- phpunit/phpunit: ^9.5

README

简单的 Lumen Keycloak 守卫

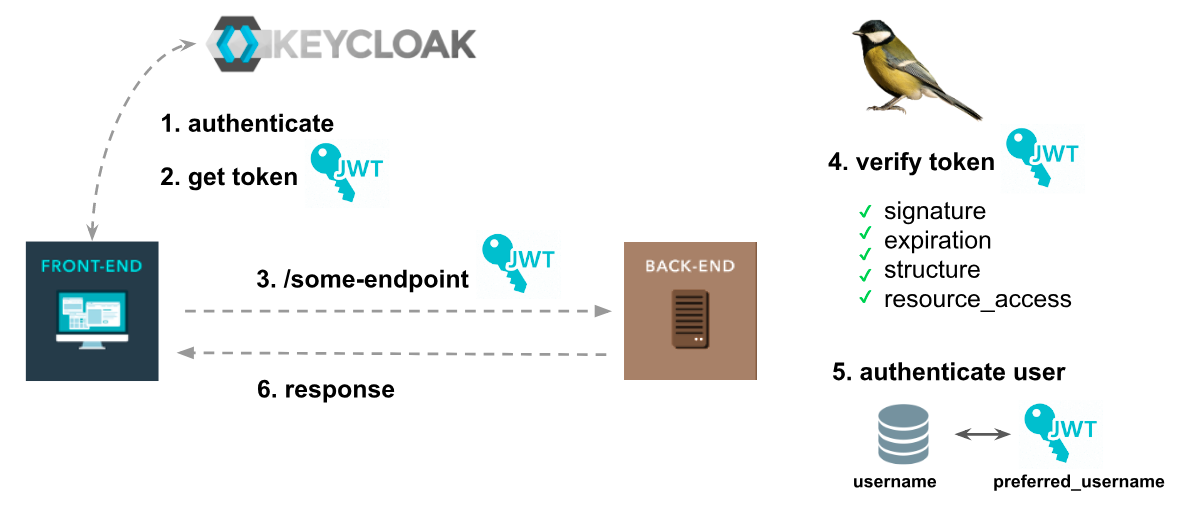

此包帮助您根据从 Keycloak 服务器 生成的 JWT 令牌在 Laravel API 上验证用户。

要求

✔️ 我正在用 Laravel 构建 API。

✔️ 我不会使用 Laravel Passport 进行身份验证,因为 Keycloak 服务器会完成这项工作。

✔️ 前端是独立的项目。

✔️ 前端用户直接在 Keycloak 服务器 上进行身份验证以获取 JWT 令牌。这个过程与 Laravel API 没有关系。

✔️ 前端保留从 Keycloak 服务器获取的 JWT 令牌。

✔️ 前端使用该令牌向 Laravel API 发送请求。

流程

-

前端用户在 Keycloak 服务器上验证身份

-

前端用户获取 JWT 令牌。

-

在另一个时刻,前端用户使用该令牌向 Laravel API 上的受保护端点发送请求。

-

Laravel API(通过

Keycloak 守卫)处理它。- 验证令牌签名。

- 验证令牌结构。

- 验证令牌过期时间。

- 验证我的 API 是否允许令牌进行

资源访问。

-

如果一切正常,则在数据库中找到用户并在我 API 上验证它。

-

可选地,用户可以在 API 用户数据库中创建/更新。

-

返回响应

安装

Lumen

需要此包

composer require vivek-raghuvanshi/lumen-keycloak-guard

仅 Lumen

在您的 bootstrap 应用文件 bootstrap/app.php 中注册提供者

在文件的底部 "注册服务提供者" 部分,添加以下行。

$app->register(\KeycloakGuard\KeycloakGuardServiceProvider::class);

对于外观,在您的 bootstrap 应用文件 bootstrap/app.php 中取消注释 $app->withFacades();

配置

Keycloak 守卫

⚠️ 当编辑 .env 时,请确保所有字符串都已被 裁剪。

# Publish config file php artisan vendor:publish --provider="KeycloakGuard\KeycloakGuardServiceProvider"

✔️ realm_public_key

必需的。

Keycloak 服务器领域公钥(字符串)。

如何获取领域公钥?单击 "领域设置" > "密钥" > "算法 RS256" 行 > "公钥" 按钮

✔️ load_user_from_database

必需的。默认为 true。

如果您没有 users 表,则必须禁用此选项。

它从数据库中检索用户并将值填充到已验证用户对象中。如果启用,它将与 user_provider_credential 和 token_principal_attribute 一起工作。

✔️ user_provider_custom_retrieve_method

默认为 null。

如果您有一个 users 表并且希望它根据令牌进行更新(创建或更新用户),则可以在自定义 UserProvider 上提供一个自定义方法,该方法将替代 retrieveByCredentials 被调用,并将接收完整的解码令牌作为参数,而不仅仅是凭据(默认)。这将允许您自定义与数据库交互的方式,在匹配和传递已验证用户对象之前,所有包含在(有效的)访问令牌中的信息都可用。有关自定义 UserProvider 的更多信息,请参阅 Laravel 的文档关于。

如果使用此功能,显然,为 user_provider_credential 和 token_principal_attribute 定义的值将被忽略。

✔️ user_provider_credential

必需的。默认为 username。

包含用户唯一标识符的字段 "users" 表(例如,用户名、电子邮件、昵称)。在身份验证时,这将对 token_principal_attribute 属性进行对比。

✔️ token_principal_attribute

必需。默认为 preferred_username。

JWT 令牌中包含用户标识符的属性。在认证过程中,将与 user_provider_credential 属性进行比对。

✔️ append_decoded_token

默认为 false。

将完整的解码 JWT 令牌附加到认证用户($user->token)。如果您需要了解 JWT 令牌中包含的角色、组和其他用户信息,这很有用。即使选择 false,您也可以使用 Auth::token() 获取它,请参阅 API 部分。

✔️ allowed_resources

必需.

通常您的 API 应该处理一个 resource_access。但是,如果您处理多个,只需使用逗号分隔的允许资源列表即可,这些资源由 API 接受。在认证过程中,此属性将与 JWT 令牌中的 resource_access 属性进行比对。

✔️ ignore_resources_validation

默认为 false.

完全禁用资源验证。它将 忽略 allowed_resources 配置。

✔️ leeway

默认为 0.

您可以为签名服务器和验证服务器之间的时钟偏差添加一个容差。如果您遇到像 "Cannot handle token prior to " 这样的问题,请尝试将其设置为 60(秒)。

✔️ input_key

默认为 null。

默认情况下,此包始终首先查找 Bearer 令牌。此外,如果启用此选项,它将尝试从自定义请求参数获取令牌。

// keycloak.php 'input_key' => 'api_token' // If there is no Bearer token on request it will use `api_token` request param GET $this->get("/foo/secret?api_token=xxxxx") POST $this->post("/foo/secret", ["api_token" => "xxxxx"])

Laravel Auth

更改 config/auth.php

... 'defaults' => [ 'guard' => 'api', # <-- For sure, i`m building an API 'passwords' => 'users', ], .... 'guards' => [ # <!----- # Make sure your "api" guard looks like this. # Newer Laravel versions just removed this config block. # ----> 'api' => [ 'driver' => 'keycloak', 'provider' => 'users', ], ],

Lumen 路由

只需在 routes/web.php 中保护一些端点,您就完成了!

// public endpoints $router->get('/hello', function () { return ':)'; }); // protected endpoints $router->group(['middleware' => 'auth'], function () { $router->get('/protected-endpoint', 'SecretController@index'); // more endpoints ... });

API

Simple Keycloak Guard 实现了 Illuminate\Contracts\Auth\Guard。因此,所有 Laravel 默认方法都将可用。

默认 Laravel 方法

check()guest()user()id()validate()setUser()hasScope()upsertUser()getRoles()

Keycloak Guard 方法

token() 从认证用户返回完整的解码 JWT 令牌。

$token = Auth::token() // or Auth::user()->token()

hasRole('some-resource', 'some-role') 检查认证用户是否在 resource_access 上有角色

// Example decoded payload 'resource_access' => [ 'myapp-backend' => [ 'roles' => [ 'myapp-backend-role1', 'myapp-backend-role2' ] ], 'myapp-frontend' => [ 'roles' => [ 'myapp-frontend-role1', 'myapp-frontend-role2' ] ] ]

Auth::hasRole('myapp-backend', 'myapp-backend-role1') // true Auth::hasRole('myapp-frontend', 'myapp-frontend-role1') // true Auth::hasRole('myapp-backend', 'myapp-frontend-role1') // false

hasAnyRole('some-resource', ['some-role1', 'some-role2']) 检查认证用户是否在 resource_access 上有任何一个角色

Auth::hasAnyRole('myapp-backend', ['myapp-backend-role1', 'myapp-backend-role3']) // true Auth::hasAnyRole('myapp-frontend', ['myapp-frontend-role1', 'myapp-frontend-role3']) // true Auth::hasAnyRole('myapp-backend', ['myapp-frontend-role1', 'myapp-frontend-role2']) // false

贡献

您可以在 VSCODE 上使用远程容器运行此项目。请确保您将使用内部 VSCODE 终端(在运行的容器内)。

composer install

composer test

composer test:coverage